UDP FLOOD

UDP flood saldırılar, bağlantısız ve oturumsuz bir ağ protokolü olan UDP’yi etkileyen ve temel amacı UDP servisini koruyan güvenlik duvarının oturum tablosunun doldurularak erişilemez hale getirilmesi olan DDoS türüdür.

UDP flood saldırılarının işleyişi temelde hedef sistemin rastgele portlarına çok sayıda UDP paketi gönderilmesi prensibine dayanır. Çok sayıda UDP paketine maruz kalan hedef sistem öncelikle portu dinleyen bir uygulamanın olup olmadığını kontrol eder. Her bir kontrol sonrasında portu dinleyen hiçbir uygulama olmadığını gören sistem buna karşılık ICMP (Internet Control Message Protocol) “Hedef erişilemez. ” paketi ile cevap verir. Bu döngü sonunda çok sayıda UDP paketine, çok sayıda ICMP paketi ile karşılık vermek zorunda kalan hedef sistem erişilemez duruma gelir.

Nasıl Engellenir?

- Daha güçlü güvenlik duvarları kullanılabilir.

- Belirli IP adresinden gelecek istekler sınırlandırılabilir.

- Timeout değerleri düşürülebilir.

- UDP servisi yoksa Router üzerinden ACL ile protokol

- Rate Limiting: Bir IP adersinden 500’den fazla istek geldiyse engellenecekler listesine eklenir ve o IP adresine ait oturum tablosu temizlenir. (IP Spoofing kullanılmıyorsa)

- OpenBSD Packet Filter üzerinde;

- UDP için state

- Timeout değerleri kullanılarak UDP Sessionları’nın çabucak kapatılması sağlanabilir.

- Probability özelliği kullanılabilir.

TCP FLOOD

Normal olarak bir istemci bir sunucuya TCP bağlantısı başlatma isteğinde bulunduğunda, sunucu ve istemci bir dizi mesaj takas eder ve bu durum şöyle işler:

- İstemci kendi sistem yapısı hakkındaki bilgiyi sunucuya bir SYN (synchronize) mesajı ile göndererek bir bağlantı kurmak

- Sunucu bu mesajı aldığını belirten ve kendi sistem yapısı hakkındaki bilgiyi istemciye bir SYN- ACK mesajı ile gönderir.

- İstemci bu mesajı altığını belirten bir ACK mesajı ile yanıt verir ve bağlantı kurulmuş

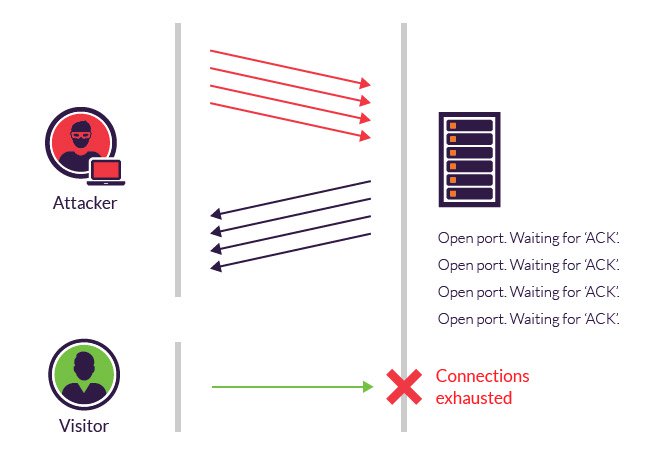

Bir SYN saldırısı, sunucuya beklenen ACK kodunu göndermeyerek çalışan bir ataktır. Kötü niyetli

istemci ya basit bir şekilde beklenen ACK’yı göndermez ya da sahte IP adresi kullanarak SYN’deki IP adres kaynağını zehirler(spoofing). Çünkü sunucu sahte IP adresine SYN-ACK göndermeye çalışır.

Ancak ACK gönderemeyecektir çünkü o adresle bir SYN gönderilmediğini bilir.

Sunucu bir süre acknowledgement(kabul) için bekleyecektir. Fakat saldırılarda bu istekler sürekli artan şekilde olduğundan sunucu yeni bağlantı oluşturamaz duruma gelir. Ve sunucu devre dışı kalır.

Nasıl Engellenir?

- TCP timeout değerleri düşürülür. Default değerler yüksektir.

Saldırı anında dinamik olarak bu değerlerin 1/10’e düşürülmesi saldırı etkisini azaltacaktır.

- Synflood saldırılarını engellemek için iki temel çözüm vardır: SynCookie / SynProxy

SynCookie: Amaç sahte IP adreslerinden gelen SYN paketleri için kaynak harcamamaktır. Bunun için belirli zaman geçerli

olacak Cookieler üretilir ve SQN olarak gönderilir. ACK cevapları dönerse tekrar cookie mantığıyla kontrol edilip kabul edilir.

- Rate Limiting: Bir IP adersinden 500’den fazla istek geldiyse engellenecekler listesine eklenir ve o IP adresine ait oturum tablosu

- OpenBSD Packet Filter

- Beyaz liste, Kara liste uygulaması: Daha önce state oluşturmuş legal trafik geçirmiş IP

adresleri için erişim izni verilebilir.

- Ülke IP blokları: IP bloklarına göre erişim izni verilir. Saldırı anında sadece Türkiye IP’lerine erişim verilir. (IP Spoofing kullanıldığı için çoğu zaman işe )

- DNS round-robin & TTL değerleriyle oynayarak erişim engelleme yapılabilir.

- Packet Filter – Adaptive Timeout: State tablosu dolmaya başladıkça timeout değerlerini otomatik azaltır.

- Linux Sysctl ve Linux Iptables modülleri

ICMP FLOOD

ICMP, bilgisayarda geri bildirim mekanizması görevini gören bir protokoldür. Flood terimi ise, çok küçük

zaman diliminde anlamlı veya anlamsız veri paketlerinin, cevap verilemeyecek şekilde gönderilmesidir.

ICMP Flood, ICMP protokolünü kullanarak hedef bilgisayara DOS saldırı yapılmasını sağlayan yöntemlerden biridir. Farklı türleri vardır. En bilinenleri Smurf saldırıları, Ping Flood gibi yöntemlerdir.

Smurf Saldırıları

Broadcast adresi, aynı ağ üzerinde bulunan hostlara paket göndermeyi sağlar. Smurf saldırıları ise, Broadcast adresini kullanarak Spoof edilmiş Ping’lerin hostlara gönderilmesine neden olur.

Korsan, saldırı esnasında kullandığı yazılımlar vasıtasıyla, büyük boyutlarda ICMP Echo Request yani Ping paketleri gönderir. Broadcast yani yayın IP adresine Spoofing yapılarak gönderilen ICMP paketleri, ağ üzerinde bulunan tüm bilgisayarlara gönderilir.

Her bilgisayarın ICMP Echo Request paketine, ICMP Echo Reply cevabını göndermesi gerekir. Cevap gönderilecek IP, ağın parçası olan bir bilgisayara ait ise, ağ üzerinde bulunan o bilgisayarın, tüm servisleri bloke edilecektir.

Ping Flood

Mantık olarak ICMP Echo Request mesajlarını gönderip, cevap beklemeyi temel alır. Bu saldırı tipi, bir korsan için en basit olanıdır. Hedef olarak seçilen sistemden daha hızlı bir bağlantıya ve bant

genişliğine sahip olmak gerekiyor. Bu saldırı basit olmasına rağmen, eski ve tercih edilmeeyen saldırı

tipidir.

Nasıl Engellenir?

- Tcpdump, wireshark gibi yazılımlarla ağ trafiği izlenir ve anormal bi durumda paket gönderen

IP adresi bloke edilebilir.

- IDS (Internet Detection System) : Ağ üzerinde çalışırlar ve ağ trafiği, sistem dosyaları ve log (kayıt) dosyaları gibi alanları izler. Saldırıları engellerken, istemci ve sunucu bilgisayarlar arasındaki paket alışverişinde kuraldışı bir etkileşim fark ettiği zaman, bağlantıyı sonlandırır.

- Gerekli güncellemeler yapılabilir.

- Bant genişliği artırılabilir. ICMP Flood saldırıları bant genişliğini tüketmeye yöneliktir. Bu yüzden en iyi önlemlerden

ARP POISONING

ARP(Address Resolution Protocol) Adres Çözümleme Protokolü bir yerel ağda IP adresi bilinen cihazın MAC adresini bulmak için kullanılır. Yerel ağda cihazlar birbirleri ile MAC adreslerini kullanarak iletişim kurarlar. Bir cihaz IP adresini bildiği bir cihaz ile iletişim kurarken MAC adresini bilmiyorsa ARP protokolü kullanarak bunu tespit eder.

ARP ağda bulunan tüm nodelara ARP Request paketi gönderir. ARP Request paketlerinde alıcı IP adresi bulunur ve bu adrese karşılık gelen fiziksel adresin gönderilmesi istenir. ARP Request paketini alan node, alıcı IP adresi kendisine aitse ARP Reply gönderir.

ARP Request-ARP Reply mesajları gönderilirken, alıcı ve hedef makineler kayıt tutar ve ARP Cache’e işlenir. Bundan sonraki iletişimlerde IP adresinin fiziksel karşılığı ARP tablosundan alınır.

Bir IP adresinin fiziksel MAC adresiyle eşleştirilmesi için gönderilen ve alınan paketlerin ARP önbelleğine işlenme mekanizmasının değiştirilmesi ARP Poisoning olarak adlandırılır. ARP Önbelleğinin değiştirilmesi, tabloların manipüle edilmesine olanak tanır.

Nasıl Engellenir?

- Subnetting: Networkü küçük Vlan’lere bölmek ve yetkili kullanıcıları dış ortamdan soyutlamak arp poisoning saldırısının yüzeyini azaltmaktadır.

- Encryption: Network üzerinde akan trafik şifrelenirse paketler ele geçirilse dahi okunamadığı için işe yaramayacaktır.

- Static ARP: Arp tablosunun statik olarak doldurulması arp anonslarına ihtiyacı ortadan kaldıracağı için bu saldırı önlenmiş olur ancak büyük networkler için uygulanabilirliği düşüktür.

- İç networkte IDS(Intrusion Detection System) veya ARP Wathcher kullanarak sistemi gözlemlemek. Örneğin ArpON ve Arpalert gibi açık kaynak kodlu araçlar kullanılarak ARP protokolünün güvenli bir şekilde çalışması sağlanmış

- Network firmaları tarafından satılan ürünlerde ARP security veya Dynamic ARP Inspection özellikleri aktif hale getirilerek saldırı önlenebilir.

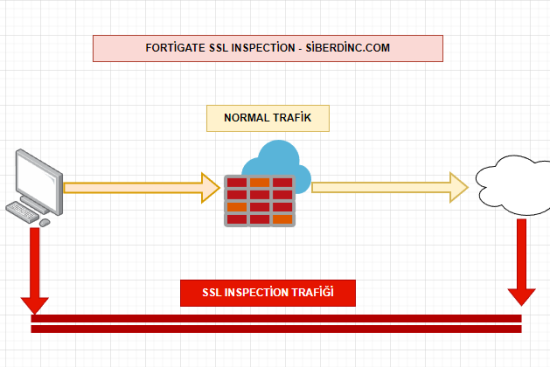

ICMP TUNNELLING

ICMP tünelleri, veri akışının herhangi bir güvenlik mekanizması tarafından kontrol edilmediği bir tür gizli kanaldır. Bu tüneller Host ve Client arasında ICMP ile bir veri gönderildiğinde alarm oluşmaması için güvenlik duvarını zorlar.

ICMP tünellemesi bu iki bağlantı arasındaki istek ve yanıtların gizli bir şekilde oluşmasını sağlar. Bu sayede ICMP paketlerinin içerisine istediğiniz veriyi enjekte edebilir ve hiçbir sorunla karşılaşmadan uzaktaki sisteme gönderebilirsiniz. Uzaktaki bilgisayar başka bir ICMP mesajına cevap vereceği ve sadece IP’lerle uğraşacağı için veriyi yakalayamaz. Bu mesajlar ile güvenlik duvarlarını atlatabilirsiniz. Bu nedenle, derin paket incelemesi yapılmadığı sürece ağ yöneticisi veya güvenlik yöneticileri bu tür şifrelenmiş iletişimi algılayamayacaktır.

Normal Veri İletişimi

ICMP Tünelleme

Nasıl Engellenir?

- ICMP trafiği

- Yalnızca güvenlik duvarları aracılığıyla sabit boyutlu ICMP paketlerine izin vermek bu tür davranışları engelleyebilir veya ortadan kaldırabilir.

- İçeriden dışarıya (WAN’a) ICMP istekleri kapatılabilir. ICMP protokolü hata çözmede faydalı bir protokol. Bu sebeple sadece içeriden içeriye (L2L) ICMP paketlerine izin verilmesi önerilir.

MITM ATTACK

Man in the middle saldırısı ağda, iki bağlantı arasındaki iletişimin dinlenmesi ile çeşitli verilerin ele geçirilmesi veya iletişimi dinlemekle kalmayıp her türlü değişikliğin yapılmasını da kapsayan bir saldırı yöntemidir. MITM’de iki taraf arasındaki iletişim kesilebilir ya da yanıltıcı bir iletişim oluşturulabilir.

DNS Spoofing

Bir DNS sunucusunun ön bellek veri tabanına veri eklenerek ya da oradaki veriler değiştirilerek sunucunun yanlış IP adresleri dönmesine ve trafiğin başka bir bilgisayara (sıklıkla da saldırıyı gerçekleştirenin bilgisayarına) yönlendirilmesine neden olan bir saldırıdır.

ICMP Redirection

Yayınlanan ICMP Redirect mesajları saldırı amacıyla saldırganlar tarafından trafiğini üzerlerine almak için kullanılan saldırı yöntemidir.

DHCP Spoofing

Saldırgan DHCP sunucusu görevi görerek hedef bilgisayarlara IP dağıtır ve gateway olarak kendi adresini verir. Bu şekilde ağ trafiği kendi üzerinden akar.

DHCP Rogue Server

IP dağıtımı görevi gören DHCP Server gibi davranıp, DHCP Server’dan önce kullanıcılara yanıt dönen bir sistem kurulması ile gerçekleştirilen saldırı türüdür. Saldırgan, kullanıcılardan gelen Broadcast DHCP mesajlarına, DHCP Offer mesajları gönderir ve kullanıcılar kandırılır. Bu durumda kullanıcı sahte bir DHCP Server’ın dağıttığı IP’leri kullanıyor olacaktır. DHCP’nin yönettiği paket içerisinde sistemin kullanacağı IP adresinin yanı sıra, Default Gateway ve DNS IP adresleri de bulunmaktadır.

DHCP Rogue Server saldırıları, bu yönüyle bir MITM(man in the middle) saldırısıdır.Kullanıcının tüm trafiği gateway vasıtası ile saldırganların kontrol ettiği bir sunucu üzerinden akar.

Nasıl Engellenir?

Switch üzerinde DHCP Snooping aktif edilmelidir. DHCP Snooping aktif edildiğinde, yalnızca DHCP Server’in gönderebileceği DHCP Offer ve DHCP Ack mesajları kontrol altına alınır. Eğer saldırgan bilgisayarlardan DHCP Offer ve DHCP Ack mesajları gönderiliyorsa bunlar Switch tarafından bloklanacaktır.

Bir yanıt yazın