Bu yazımızda Honeypot Cowrie Kurulumunu gerçekleştireceğiz. Honeypot Cowrie nasıl kurulur ? Nasıl yapılandırılır ? sorularımızı cevaplandıracağız.

Cowrie Honeypot Nedir ?

Cowrie, kaba kuvvet saldırılarını ve saldırganın kabuk etkileşimini kaydedebilen orta etkileşim SSH ve Telnet honeypottur. Cowrie, Michel Oosterhof tarafından geliştirilen açık kaynaklı bir projedir.

Cowrie, sunucunuzun bir simülasyonudur, bu da saldırganın sunucunuzu hacklediğini / saldırdığını düşündüğü anlamına gelir. Dolayısıyla, bir saldırgan sisteminizde oturum açmak için doğru verileri (kullanıcı adı veya şifre) girdiğinde, sistem bunları hatasız olarak girer ve kendilerini sahte bir sisteme sokar. Honeypot, saldırganın komutları veya yazdığı her anahtar gibi kayıtları ve izleri tutar ve saldırganın her şeyini kaydeder.

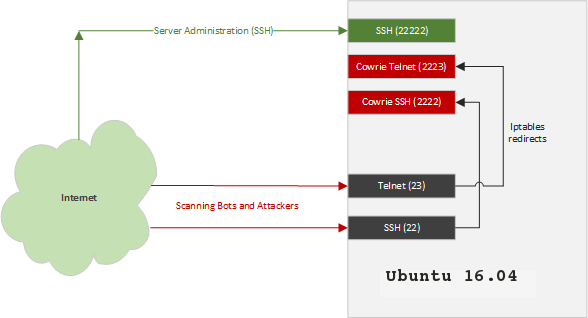

Cowrie çalışma sistemini anlatan bir grafik;

Kurulumumuzu github daki https://github.com/cowrie/cowrie adresinden yapacağız.

Github bizi sayfasında cowrie dökümasyon adresi olan https://cowrie.readthedocs.io/en/latest/index.html sayfasına yönlendiriyor. Ve detaylı tüm bilgilere buradan ulaşabiliyoruz.

Kurulumumuza başlayalım

Cowrie yüklemeden önce SSH ‘ı 22222 numaralı porta taşıyalım. Ve SSH’a restart yapalım.

root@siberdinc:~# vi /etc/ssh/sshd_config ile

# What ports, IPs and protocols we listen for

Port 2222

root@siberdinc:~# systemctl restart ssh Aşağıdaki komut ile SSH’nin 22222 numaralı bağlantı noktasını hem sistemctl durumundan hem de netstat çıkışından dinlediğini görebiliyoruz.

root@siberdinc:~# netstat -nap | grep 2222

1.Python kütüphanelerimizi yükleyelim

sudo apt-get install git python-virtualenv libssl-dev libffi-dev build-essential libpython3-dev python3-minimal authbind virtualenv

2.Bir kullanıcı hesabı oluşturuyoruz. Ben bilgilerimi şuan için girmedim. O kısımları doldurarak ilerleyebiliriniz.

Not: *Özel, kök olmayan bir kullanıcı kimliği oluşturmanız tavsiye edilir.

3. sudo su - cowrie komutu ile cowrie kullanıcısına geçiş yapıyoruz

4. git clone http://github.com/cowrie/cowrie dosyalarımızı çekiyoruz.

5. cd cowrie dosyamızın cowrie dizinine geçiyoruz.

Cowrie sanal ortamımızı oluşturuyoruz.

6. virtualenv --python=python3 cowrie-env

Aşağıdaki komutları sırası ile uyguluyoruz.

source cowrie-env/bin/activate

(cowrie-env)

pip install --upgrade pip

(cowrie-env)

pip install --upgrade -r requirements.txt

Şimdi cowrie.cfg.dist dosyasına ulaşacağız ve cowrie.cfg dosyası olarak kopyasını oluşturacağız. İlk önce dosyaya ulaşalım.

Buraya dikkat* cowrie.cfg.dist dosyası “cowrie/etc” dizini altında geliyor. cowrie dizinine gitmeden direkt cd cowrie/etc ile dosyaya ulaşabilirsiniz.

Dosyamıza ulaşdıktan sonra;

Dosyamıza ulaşdıktan sonra;

Aşağıdaki komut düzenleyebileceğimiz bir yapılandırma dosyası oluşturur ve güncellemeler tarafından üzerine yazılmaz.

cp cowrie.cfg.dist cowrie.cfg

Bu, düzenleyebileceğimiz bir yapılandırma dosyası oluşturur ve güncellemeler tarafından üzerine yazılmaz.

Şimdi bu dosyamızı vim veya nano editörü (siz hangisini kullanıyorsanız) ile yapılandıracağız.

İlk olarak: Bir saldırganın başarılı bir şekilde oturum açmasıyla görülen ana bilgisayar adını değiştiriyoruz.

# Hostname for the honeypot. Displayed by the shell prompt of the virtual

# environment

#

# (default: svr04)

hostname = testserver5

Burada değişik şekilde isimler verilebilir. İnandırıcı olması önemli 🙂

İkinci olarah ise Telnet’i etkinleştiriyoruz. SSH varsayılan olarak etkin geliyor.

# Enable Telnet support, disabled by default

enabled = true

Yapılandırmada görebileceğiniz gibi bu iki yapılandırmadan hariç birçok değişiklik yapabiliyoruz.

Ve Başlatmaya Hazırız.

cowrie@siberdinc:~/cowrie$ bin/cowrie start

Using default Python virtual environment "/home/cowrie/cowrie/cowrie-env"

Starting cowrie: [twistd --umask 0022 --pidfile var/run/cowrie.pid --logger cowrie.python.logfile.logger cowrie ]...

Netstat’tan honeypotumuzun SSH ve Telnetini sırasıyla 2222 ve 2223’te dinliyoruz.

cowrie@siberdinc:~/cowrie$ netstat -an

Active Internet connections (servers and established)

Proto Recv-Q Send-Q Local Address Foreign Address State

tcp 0 0 0.0.0.0:2222 0.0.0.0:* LISTEN

tcp 0 0 0.0.0.0:2223 0.0.0.0:* LISTEN

Son olarak, trafiği 22 ve 23’e iptables kullanarak 2222 ve 2223 portlarına yönlendireceğiz.

root@siberdinc:~# iptables -t nat -A PREROUTING -p tcp –dport 22 -j REDIRECT –to-port 2222 root@siberdinc:~# iptables -t nat -A PREROUTING -p tcp –dport 23 -j REDIRECT –to-port 2223

cowrie@siberdinc:~/cowrie$ tail -f log/cowrie.log komutu ile logumuzu izlemeye başlıyoruz.  İnternette gerçekleşen SSH tarama miktarı fazlalığı uzun süre beklemeyeceğiz muhtemelen. Çeşitli senaryolarla honeypotunuzu dinleyebilirsiniz.

İnternette gerçekleşen SSH tarama miktarı fazlalığı uzun süre beklemeyeceğiz muhtemelen. Çeşitli senaryolarla honeypotunuzu dinleyebilirsiniz.

Cowrie Honeypot İle Log Kaydı Nasıl Alınır ?

Deneme olarak bir arkadaşım giriş denemesi yaptı ve ben loglarımı alabildim. Umarım sizde alırsınız 🙂

Makalelerimden ilk siz haberdar olmak istiyorsanız. Mail aboneliği kısmından ABONE olabilirsiniz.

Veya TELEGRAM Duyuru Kanalıma Katılabilirsiniz.

Sağlıklı ve Güvenli Günler Dilerim.

Bir yanıt yazın