Yeni bir paradigma

Devlet destekli APT’lerin yeni normal olduğu günümüz siber tehdit ortamında stratejik sektörlerde faaliyet gösteren her kurumun siber güvenlik anlamında sürekli bir tehdit altında olduğu artık yadsınamaz bir gerçek olmuş, artan gelişmiş saldırı vektörlerine paralel olarak, motivasyonu ne olursa olsun kararlı saldırganların ağa bir şekilde sızacaklarını varsaymak ve esas olanın asıl motivasyonlarını gerçekleştiremeden (veri çıkaramadan yada finansal zarar doğurmadan) onları yakalamak olması da güvenlikte yeni bir paradigma doğurmuştur.

Bürokrasi ve ceza

Özellikle görece büyük kurumlarda güvenliği sağlayabilmenin önündeki en büyük engel kurum bürokrasisidir. Örneğin her sene sayı olarak kendi 0-day zafiyet rekorlarını kıran Adobe Flash eklentisini yeni bir zafiyeti yayınlandığında 10.000+ client’lı bir ortamda güncellemek gerek onay, gerek test ve gerek planlama süreçlerinin tamamı ele alındığında haftalar mertebesinde sürebilmektedir. Bu bürokrasinin karşısında ise gecesi gündüzü olmayan, tek amacı istediği veriyi kurum ağınızdan çıkarmak olan, kıymetli verilerinize göz dikmiş gelişmiş saldırgan grupları yer almaktadır. Bu anlamda gerçekçi olmak adına; kurum bürokrasisi karşısında -günün birinde sizin gerçek katma değerinizi anlayana kadar- bazı cephelerde kaybetmeye mahkum olduğunuzu ama esas olanın savaşı kazanmak olduğunu baştan kabul etmeniz ruh ve beden sağlığınız açısından faydalıdır. Zira büyük yapılarda %100 kontrol asla sizin elinizde olmayacak. İstismar kodunun bile kamuya açık hale geldiği yazan tehdit istihbaratı raporu ortalıkta dolaşırken bile x zafiyetinin kapanmasının neden iki ay sürdüğüyle bir yere kadar ilgilenebilirsiniz. Amacınız cephe değil savaşı kazanmak; bunu unutmayın.

Otomasyonun (ve verimliliğin) önemi

Siber güvenlik kendi başına salt teknik bir iş değildir. İşin içine uygulatılması gereken politikalar, verilmesi gereken farkındalık eğitimleri vs. gibi pek çok ‘az teknik’ konu da girer fakat burada esas mesela odaklanabilme meselesidir. Siz güvenlik analitik platformunuza (Örn: SIEM) yazdığınız bir kuraldan gelen ve size göre çok kritik olan bir olayla ilgilenirken bu gibi teknik olmayan konularla ilgilenmek zorunda kalıyorsanız orada derinleşememe/odaklanamama problemi vardır ve sığlık genelde iyi sonlanmaz. Örneğin Powershell’ün saldırı amaçlı kullanım yöntemlerini bilen ve buna göre savunma ve tespit metodları geliştirebilecek bir uzmanın çalıştığı bir kurumla, gününü sadece yazdığı port tarama kuralının oluşturduğu alarmları inceleyen personele sahip bir kurumun farkı çok barizdir. Ne yaptığını gerçekten bilen bir kurum mümkün olduğu kadar alarm inceleme ve analiz süreçlerini otomatize eder ve tehdit avcılığı ve istihbaratı gibi daha nitelikli işlerle uğraşmaya çalışır.

Örneğin büyük bir kurumda, kurum personeli tarafından bildirilen şüpheli mailleri inceliyor olalım. Bunu manuel metodlarla yaptığınızda her seferinde mail başlık bilgilerini çıkar, IP’leri ve domainleri analiz et, başka çalışanlara gelmiş mi loglardan kontrol et, eki varsa kum havuzunda (sandbox) çalıştır ve etkilerini gör, eğer eki zararlıysa IOC değerlerini engellet ve sistemlerde bir enfeksiyon var mı arat vb. gibi uzunca bir liste karşımıza çıkar. Esasında görülebileceği üzere, pek çok adım aslında ürün API’leri ve ufak scriptlerle otomatize edilebilir. Bu sayede sadece gerçekten ‘şüpheli’ bir durum varsa odağınızı bu duruma verirsiniz. Yoksa arkada metrikler kendi kendilerine oluşur ve raporlanabilir. Hatta bu özelde bir ürün pazarı bile oluşmuş durumdadır.

Tespitin yükselişi

“Saldırıları önlemek ideali, ama onları tespit edebilmek bir zorunluluktur” bakışı ile geleneksel güvenlik anlayışının artık sonunun geldiği ve ağın her noktasında (uçnokta+yatay trafik vb.) görünürlük sağlayarak tehditleri yakalama ve müdahale etmenin yeni normalimiz olduğu ortadayken tabii ki eskisine göre daha fazla false-positive ile uğraşmak da kaçınılmaz olacaktır. Daha fazla log daha fazla alarm ve daha fazla alarm ise daha fazla false-positive demektir. Fakat bununla birlikte, gözden kaçan ciddi bir false-negative’in maliyeti her zaman bir false-positive’inkinden fazla olacaktır. Bu sebeple edebildiğiniz kadar tekrarlanan süreçleri otomatize etmek günün sonunda size savaşı kazandıracaktır.

Görünürlük ve Ötesi

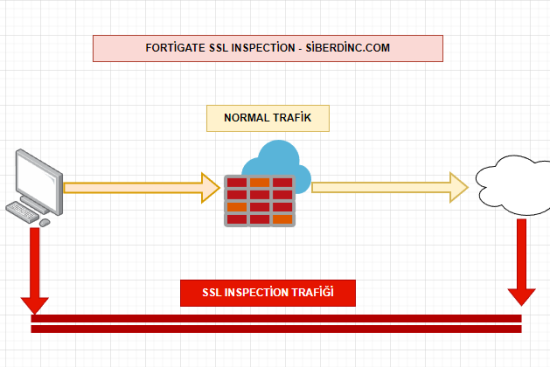

Görünürlük (visibility) meselesi herkesin üstün körü geçtiği bir başka mesele. Gelişmiş saldırılara karşı sadece standart Windows Security loglarıyla yada sadece firewall loglarıyla neredeyse “0” başarı oranı sağlayabilirsiniz. Uçnoktalarınızda çalıştırılan komutlardan (command line), istemcilerinizden çıkan DNS trafiğinden, sistemlerinizde çalıştırılan EXE isimlerinin ve oluşturulan servislerin entropilerinden (rastgelelik) bihaberseniz günün birinde savaşı kaybetmek üzeresiniz demektir. Yine sadece güvenlik izleme sistemlerinizi sınır (perimeter) odaklı kurguladıysanız, örneğin iki farklı iç segment arası trafiğinizi her hangi IPS/IDS’ten geçirmiyorsanız da savaşta bir-sıfır geride başladınız demektir. Günümüzde saldırı trendi istemci tabanlı saldırılara doğru kaydıkça, tespit trendi de ‘post-compromise’ (istismar sonrası) tespite doğru ilerlemiştir. Bu anlamda daha detaylı ‘içerik’ çalışması yapmak isteyenler MITRE’nin ATT&CK haritasına bakabilir (https://mitre.github.io/attack-navigator/enterprise/)

Tehdit istihbaratı yenir mi?

Sistemlerinizde dün raporu yayımlanmış gelişmiş bir zararlının saldırı göstergelerini (IOC) geçmişe dönük ne kadar süre için aratabiliyorsunuz? Bazı gelişmiş saldırılar, operasyonları üzerinden bir kaç yılı geçtikten sonra tespit edilip rapor halinde kamuyla paylaşılıyorlar. Siz bu saldırı verilerini farklı kaynaklardan bir sisteme besleyerek, onları konsolide edip çapraz doğrulamaya tabii tutarak ve geçmişe dönük sistemlerinizde aratarak bir eşleşme olup olmadığını bilmek isteyebilirsiniz. Bu sadece bir IP yada URL isteği eşleşmesi değil, çalışan bir EXE’nin hash’i yada bir wmic.exe’nin çalışırken kullandığı parametreler de olabilir. Tüm bu dataları gerçek zamanlı korelasyon yapmasanız da geçmişe dönük aramak için SIEM harici bir analitik platforma beslemeyi de düşünebilirsiniz. Yine bu süreci de otomatize etmek elinizi güçlendirecektir. (Yeni saldırı göstergelerini al, doğrula, arat, eşleşme varsa alarm ver vb.)

Sonuç

Kim ne derse desin bir kurumun siber güvenliğinde en önemli faktör ne teknoloji ne de mükemmel süreçleridir; en önemli faktör meraklı ve çalışmaya hevesli o 3-5 çalışandır. Çalışanlarınızı mutlu tutun, onları anlamsız bürokrasiden arındırın ve ellerine üstteki yazılanları keyifle yapabilecekleri gerekli ortamı (silahları) verin. Bu durumda savaşı en azından çok kolay kaybetmezsiniz.

Kaynak: Cezeri SGA

Bir yanıt yazın